在當(dāng)今高度互聯(lián)的數(shù)字時(shí)代,數(shù)據(jù)處理與存儲(chǔ)服務(wù)構(gòu)成了企業(yè)運(yùn)營(yíng)的核心基礎(chǔ)設(shè)施。這些承載著關(guān)鍵業(yè)務(wù)與敏感信息的系統(tǒng),也時(shí)刻面臨著來(lái)自網(wǎng)絡(luò)的各類安全威脅。作為L(zhǎng)inux系統(tǒng)中歷史悠久且功能強(qiáng)大的網(wǎng)絡(luò)安全工具,iptables防火墻在保護(hù)這些關(guān)鍵服務(wù)方面,扮演著不可或缺的角色。本文將深入分析iptables如何為數(shù)據(jù)處理與存儲(chǔ)服務(wù)構(gòu)建堅(jiān)實(shí)的安全屏障。

一、iptables與數(shù)據(jù)處理/存儲(chǔ)服務(wù)安全需求

數(shù)據(jù)處理服務(wù)(如數(shù)據(jù)庫(kù)服務(wù)器、大數(shù)據(jù)計(jì)算平臺(tái))和存儲(chǔ)服務(wù)(如文件服務(wù)器、對(duì)象存儲(chǔ)、備份系統(tǒng))通常具有以下安全特點(diǎn):

- 高價(jià)值目標(biāo):數(shù)據(jù)本身是攻擊者的主要目標(biāo),易遭受數(shù)據(jù)竊取、篡改或勒索。

- 特定端口暴露:如MySQL的3306端口、Redis的6379端口、NFS的2049端口、Samba的445端口等,這些端口是服務(wù)入口,也是主要攻擊面。

- 性能敏感:防火墻規(guī)則不應(yīng)引入過(guò)高延遲,影響數(shù)據(jù)讀寫或計(jì)算性能。

- 訪問(wèn)模式明確:通常只有特定的應(yīng)用服務(wù)器、管理終端或信任的IP段需要訪問(wèn)。

正是基于這些特點(diǎn),iptables提供的細(xì)粒度、基于狀態(tài)的包過(guò)濾能力顯得尤為合適。

二、iptables核心機(jī)制與數(shù)據(jù)服務(wù)防護(hù)策略

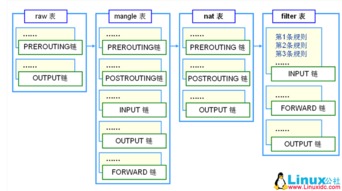

1. 鏈(Chains)與表(Tables)的針對(duì)性應(yīng)用

- FILTER表:最常用,用于定義允許或拒絕數(shù)據(jù)包的規(guī)則。對(duì)于數(shù)據(jù)服務(wù),我們主要在

INPUT鏈(處理到達(dá)本機(jī)的包)和FORWARD鏈(處理經(jīng)本機(jī)轉(zhuǎn)發(fā)的包,如網(wǎng)關(guān)場(chǎng)景)上設(shè)置規(guī)則。

- INPUT鏈策略:默認(rèn)策略應(yīng)設(shè)置為

DROP或REJECT,遵循“默認(rèn)拒絕,顯式允許”的原則。

2. 基于狀態(tài)(Stateful)的過(guò)濾

這是保護(hù)數(shù)據(jù)服務(wù)的關(guān)鍵。iptables可以識(shí)別連接的狀態(tài)(NEW, ESTABLISHED, RELATED等)。

- 一條經(jīng)典的規(guī)則是允許所有已建立連接和相關(guān)的回包:

`bash

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

`

這確保了服務(wù)端在響應(yīng)合法客戶端請(qǐng)求時(shí),數(shù)據(jù)流能夠順暢返回,而無(wú)需為每個(gè)返回的數(shù)據(jù)包單獨(dú)開(kāi)端口,極大增強(qiáng)了安全性。

3. 精細(xì)化訪問(wèn)控制

針對(duì)數(shù)據(jù)服務(wù)的特定端口和可信源IP進(jìn)行精確放行。

- 示例:僅允許內(nèi)部應(yīng)用服務(wù)器訪問(wèn)MySQL

`bash

iptables -A INPUT -p tcp --dport 3306 -s 10.0.1.0/24 -m state --state NEW -j ACCEPT

`

此規(guī)則只允許來(lái)自10.0.1.0/24網(wǎng)段的新建連接訪問(wèn)3306端口。

- 示例:限制管理端口(如SSH)的訪問(wèn)

`bash

iptables -A INPUT -p tcp --dport 22 -s 192.168.1.100 -j ACCEPT

`

將SSH訪問(wèn)嚴(yán)格限制在特定的管理IP上。

4. 保護(hù)存儲(chǔ)服務(wù)(如NFS/Samba)

存儲(chǔ)服務(wù)可能使用多個(gè)端口或動(dòng)態(tài)端口。除了控制主要端口(如NFS的2049),還需要處理rpcbind(端口111)和相關(guān)服務(wù)。結(jié)合rpcinfo命令找出所有在用端口,并進(jìn)行統(tǒng)一管理。更安全的做法是將訪問(wèn)限制在物理安全的內(nèi)部網(wǎng)絡(luò)。

5. 應(yīng)對(duì)DDoS與暴力破解

數(shù)據(jù)處理服務(wù)常成為DDoS或密碼暴力破解的目標(biāo)。iptables可以配合limit或hashlimit模塊進(jìn)行速率限制。

- 示例:限制每分鐘對(duì)Redis端口的連接嘗試

`bash

iptables -A INPUT -p tcp --dport 6379 -m state --state NEW -m limit --limit 30/minute --limit-burst 50 -j ACCEPT

`

超過(guò)此限制的新連接將被丟棄,有效緩解攻擊。

三、高級(jí)策略與最佳實(shí)踐

1. 日志記錄與分析:對(duì)關(guān)鍵規(guī)則(如被拒絕的訪問(wèn)嘗試)添加-j LOG動(dòng)作,記錄日志到/var/log/messages或?qū)S萌罩疚募阌谑潞髮徲?jì)和攻擊分析。

`bash

iptables -A INPUT -p tcp --dport 3306 -j LOG --log-prefix "[IPTABLES DB DENY] "

`

- 規(guī)則優(yōu)化與性能:將最頻繁匹配的規(guī)則(如

ESTABLISHED,RELATED規(guī)則)放在鏈的前部,減少規(guī)則遍歷開(kāi)銷。避免使用過(guò)多復(fù)雜且不常用的規(guī)則。

- 結(jié)合網(wǎng)絡(luò)分段:將數(shù)據(jù)處理與存儲(chǔ)服務(wù)器部署在獨(dú)立的、受保護(hù)的子網(wǎng)(如DMZ或私有后端網(wǎng)絡(luò))中,在網(wǎng)關(guān)和主機(jī)兩層部署iptables策略,實(shí)施縱深防御。

- 腳本化與持久化:所有規(guī)則應(yīng)寫入腳本(如

/etc/iptables.rules),并使用iptables-save和iptables-restore工具或系統(tǒng)服務(wù)(如netfilter-persistent)確保重啟后規(guī)則自動(dòng)生效。

四、iptables的局限性與互補(bǔ)方案

盡管iptables功能強(qiáng)大,但在現(xiàn)代云原生和微服務(wù)架構(gòu)下也存在局限:

- 規(guī)則管理復(fù)雜度:大規(guī)模集群中,管理每臺(tái)主機(jī)的規(guī)則集非常繁瑣。

- 缺乏應(yīng)用層感知:無(wú)法理解SQL查詢或存儲(chǔ)協(xié)議的具體內(nèi)容。

- 動(dòng)態(tài)環(huán)境適應(yīng)差:在容器頻繁啟停、IP動(dòng)態(tài)變化的場(chǎng)景中,靜態(tài)IP規(guī)則難以維護(hù)。

因此,在實(shí)際生產(chǎn)環(huán)境中,iptables常與以下方案結(jié)合使用:

- 上層防火墻/Web應(yīng)用防火墻(WAF):防護(hù)SQL注入、API濫用等應(yīng)用層攻擊。

- 軟件定義網(wǎng)絡(luò)(SDN)與安全組:在云環(huán)境中,利用云平臺(tái)提供的安全組進(jìn)行網(wǎng)絡(luò)層隔離。

- 容器網(wǎng)絡(luò)解決方案:如Calico、Cilium等,它們底層可能仍使用iptables,但提供了更高級(jí)的、基于策略的抽象。

- 入侵檢測(cè)/防御系統(tǒng)(IDS/IPS):如Suricata,與iptables聯(lián)動(dòng),實(shí)現(xiàn)更深度的威脅檢測(cè)與主動(dòng)阻斷。

結(jié)論

iptables作為一個(gè)成熟、靈活且高性能的網(wǎng)絡(luò)層防火墻工具,在保護(hù)數(shù)據(jù)處理與存儲(chǔ)服務(wù)的基礎(chǔ)網(wǎng)絡(luò)訪問(wèn)安全方面,依然具有核心價(jià)值。通過(guò)實(shí)施基于狀態(tài)的、精細(xì)到端口和源IP的訪問(wèn)控制策略,并結(jié)合速率限制和日志審計(jì),可以有效地將未經(jīng)授權(quán)的訪問(wèn)拒之門外,為關(guān)鍵數(shù)據(jù)服務(wù)構(gòu)建起第一道堅(jiān)實(shí)的防線。在日益復(fù)雜的威脅 landscape 下,必須認(rèn)識(shí)到其局限性,并將其作為縱深防御體系中的一個(gè)關(guān)鍵環(huán)節(jié),與其它層次的安全措施協(xié)同工作,方能構(gòu)建起真正穩(wěn)固的數(shù)據(jù)安全堡壘。